A continuación reproduzco una nota de un buen amigo, quien prefiere mantener su anonimato, pero donde se refleja la realidad de un sector que se ha visto atacado duramente los últimos días:

———————-

Son muchos los que se preguntan el porqué de semejante caos en los dispositivos Ubiquiti durante el fin de semana.

No es casualidad que a medida que los fabricantes toman fuerza en el mercado, la “gente” le pone más ganas y esfuerzo en encontrar vulnerabilidades de seguridad. Ha pasado con grandes compañías como Microsoft, Play Station y otras muchas, o plataformas muy utilizadas como WordPress. Y es que no hay que pasar por alto que Ubiquiti está obteniendo, cada vez más, un gran nicho de mercado en el sector de las telecomunicaciones. Es por ello, que no ha sido de extrañar que se haya lanzado un ataque a nivel mundial, sobre la vulnerabilidad de seguridad en versiones inferiores a la v5.6.2 de este fabricante.

Pero cuidado, es cuestión de tiempo, que esta misma “gente” focalice sus esfuerzos en otros fabricantes como Mikrotik y/o TP-Link, muy utilizados también entre nosotros.

Durante estos últimos días, hemos escuchado frases como “voy a cambiarlo todo por Mikrotik” o “tendremos que cambiar el puerto por defecto”. A mi parecer, ninguna de estas propuestas soluciona el fondo de esta situación.

Habría que echar la vista atrás y pensar en qué día nos convertimos en operadores, o en qué día decidimos realmente serlo, si era nuestra intención o si pensábamos llegar donde hemos llegado. Por aquel entonces, muchos eran los que prometían romper la brecha digital, llegar donde nadie llegaba y dar una buena conectividad en cualquier lugar. Con este mismo fin nacieron los WISP. Gente emprendedora encontrando su cuota de mercado en aquellas zonas donde nadie llegaba, y dando una conectividad más que competitiva en domicilios donde ya daban por imposible poder navegar por Internet, llamar por teléfono e incluso, ver vídeo bajo demanda. Nosotros rompimos la brecha, que a nadie se le olvide.

Pocos han sido los que, durante estos días, se han preguntado:

- ¿Estamos realmente formados para gestionar una red de ISP?

- ¿Disponemos de seguridad suficiente?

Me viene a la cabeza mi amigo Morales, sin ningún equipo infectado, y preocupado tras los acontecimientos por la seguridad de su red. Esa es la dirección.

Desde nuestra posición en este sector, hemos visto como poco a poco, los WISP han ido creciendo con 100 clientes primero, pasando luego a 300 y ¡¡uy!!, lo tenemos todo en bridge y empiezan los problemas. Seguimos creciendo y ya queremos nuestro PPPoE… ¿crees que habría que redundar el RADIUS? ¡Por supuesto! Seguimos creciendo y ya configuramos nuestro BGP, ¡como los grandes! Hasta que llega el día que tenemos 1.000, 2.000, 5.000 clientes. Y ahí sí que empieza la aventura. Llegado a este punto, dejadme que repita la pregunta, ¿era el objetivo real? ¿una ambición? ¿o simplemente una ilusión? Fuera como fuese, ese día ha llegado. La presencia de los WISP en España hoy en día es una realidad y tenemos que ser conscientes del riesgo que implica manejar tal cantidad de tráfico de Internet, donde cualquiera, desde cualquier lugar, puede desafiarnos.

“Una red empieza a ser segura, cuando conociendo usuario y contraseña, no podemos acceder a ella”

En este punto tenemos la balanza de seguro versus práctico, es decir, a medida que vamos implementando seguridad en nuestra infraestructura, vemos cómo va dejando de ser tan práctico el acceso a los equipos. Y es que, llegado el punto en el que sólo conectados a una VPN, o conectados a un puerto de un switch perteneciente a una VLAN de gestión, etc. podamos acceder a la electrónica de red, empezamos a tener seguridad en la misma. No sirve cambiar los puertos de gestión, que sí, pero no, al igual que no es cuestión de poner contraseñas que ni leyéndolas veinte veces te las aprendes, ¿Creéis que han sacado todos los passwords de todos los ubnt infectados? Evidentemente no. Y si cambiáramos el puerto de gestión, la siguiente versión del gusano podría lanzar un port-scan y volver a infectar los dispositivos (no sería el primer virus con variantes).

También merecen atención aquellos que no han sido afectados por tener toda la red nateada, ¿de verdad creéis que es segura? O los que tienen las antenas en modo bridge y luego dejan el router accesible desde cualquier lugar:

¿Qué ocurrirá si la semana que viene esa “gente” de la que hablábamos centra su objetivo en estos equipos?

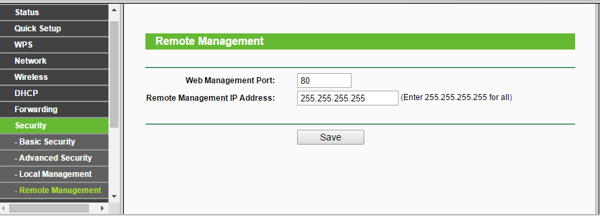

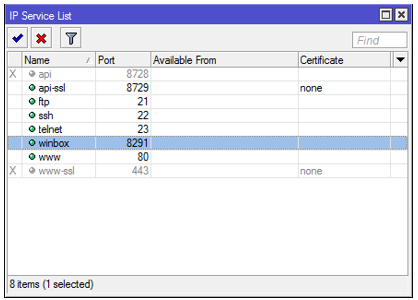

Del mismo modo, en otro fabricante muy conocido por nosotros es posible configurar distintos accesos:

¿Accesible desde cualquier lugar? (available from 0.0.0.0/0)

Ningún dispositivo de red debería ser accesible desde cualquier lugar, ni siquiera desde la conexión de un cliente de nuestra red. Únicamente deben ser accesibles desde una red de gestión con un direccionamiento específico.

Tiemblo cuando compañeros del sector nos enseñan su red desde una app de su móvil… directamente contra la IP pública. ¿Es práctico? ¡por supuesto!, ¿seguro? Para nada.

Debemos de desequilibrar esa balanza, claramente decantada hacia la practicidad en muchas ocasiones, inclinándola hacia la seguridad, aunque nos cueste en la mayoría de las veces más tiempo en modo o forma el acceso al equipamiento.

Somos conscientes, que muchos de nosotros debemos realizar todas las tareas de la empresa, desde la instalación, hasta el aprovisionamiento. Y es muy práctico poder acceder a todo una vez completada la instalación desde casa del cliente, ¿pero a costa de qué?, a consta de la SEGURIDAD!.

Hemos oído muchas veces “es un tostón levantar la VPN cada vez”, o “es que de esta forma es muy cómodo para los técnicos”. Hay que cambiar el chip.

No se trata de defender al fabricante afectado, en este caso Ubiquiti, ya que probablemente sea víctima de su propio éxito. Como ya hemos comentado, cuanto más utilizado es un dispositivo/sistema operativo/plataforma, más propenso es a recibir ataques contra cualquier vulnerabilidad.

Realmente esta vulnerabilidad ya fue anunciada y solucionada en su día, pero posiblemente no se le dio la relevancia ni la importancia que requería. Así pues, es importante advertir que no podemos delegar la seguridad únicamente al fabricante.

Independientemente del fabricante, nos gustaría que nos tomáramos un momento de reflexión en ver cómo poco a poco, nuestro negocio ha pasado de “ser un extra”, a convertirse en el negocio que nos pone el pan de cada día encima de la mesa. Hemos ido cambiando nuestro anterior trabajo, por el de técnico de red, ¿estábamos preparado para ello?

No se trata de convertirse en expertos de Mikrotik y/o Ubiquiti. El quid de la cuestión está en aprender de redes, de TCP/IP, de seguridad, de radiocomunicaciones, de forma independiente al fabricante. Y posteriormente, saber aplicar esos conocimientos generales, estándares, al fabricante/s que cada uno haya escogido para su infraestructura. Sabemos que muchos de vosotros lleváis muchos años trabajando en el sector, pero tal y como iniciamos en esta nota de reflexión, “nada ocurre, hasta que ocurre”.

Por último, agradecer el compañerismo mostrado en el sector con la publicación de scripts, consejos y ayuda desinteresada por parte de todos. Gracias a todos por todo lo aportado. Es en estas ocasiones cuando se demuestra el valor humano de cada uno.

Ánimo a todos los afectados y un reclamo de ayuda y compañerismo a los más afortunados.